Confidential Storage’s White Paper

本文重点阐述机密存储的理念和方案,修订历史:

- v1.0 - 2025.9.18 - 华为算力基础设施安全技术白皮书 - 4. 存储场景算力基础设施安全。

Security Challenges

随着业务复杂度的急剧提升,数据规模已远超单一系统的承载极限,存储容量无法满足持续增长的处理需求。在这种背景下,业务系统必然从传统的“存算一体”架构演进为“存算分离”模式。这一演进趋势也要求安全能力能够适应新计算架构,支持模块化组合,以适配不同业务对计算绑定程度与隔离策略的差异化需求。与此同时,随着计算能力逐步外延,存储系统不仅承担数据存储职能,还具备一定的数据处理与分析能力,开始从“被动存储”向“智能存储”转变。这一趋势减少了数据在计算与存储之间的频繁迁移,提升了系统处理效率。

从数据库到大规模人工智能应用,传统存储架构经历了多次演化。当前业界普遍共识是:未来的存储核心形态将是“存算分离”与“智能存储”的深度融合。这一新型架构既能提供高扩展性和灵活性,又能在靠近数据源的位置实现高效计算,为应对数据驱动型业务的持续爆发构建坚实基础。

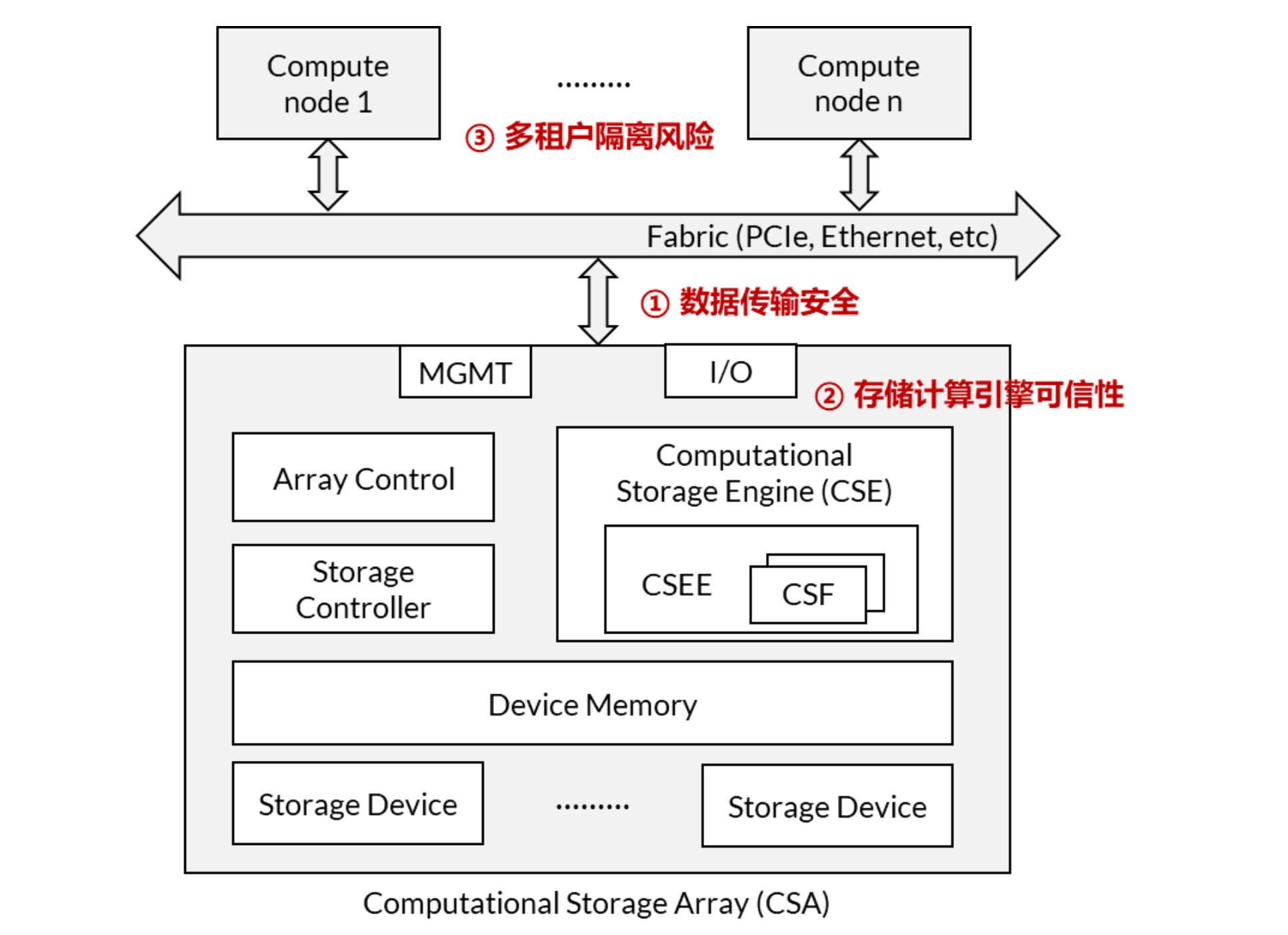

图 9 “存算分离”与“智能存储”的安全挑战

但是随着存算分离与智能存储的深入应用,数据已不再局限于传统存储设备内部,而是频繁在计算节点、存储节点与网络之间流动,这显著扩大了潜在攻击面,传统以计算为核心的安全模型难以完全适用,如图 9 所示,潜在攻击面主要体现在以下几个方面:

- 数据传输安全:在存算分离架构下,数据需要跨节点、跨网络进行频繁传输,传输链路因此成为潜在攻击通道,容易遭受窃听、篡改或中间人攻击,给数据完整性与保密性带来威胁;

- 存储计算引擎可信性:随着计算功能下沉至存储节点,存储计算引擎可能成为攻击目标,若缺乏有效的可信执行与验证机制,计算过程透明性与结果可靠性将无法保障,存在被篡改或伪造的风险;

- 多租户隔离风险:在云化与共享资源环境中,不同租户的存算资源可能存在隔离不足,尤其在身份认证与授权机制薄弱时,可能导致租户间数据泄漏、越权访问甚至横向攻击,直接冲击系统的安全边界。

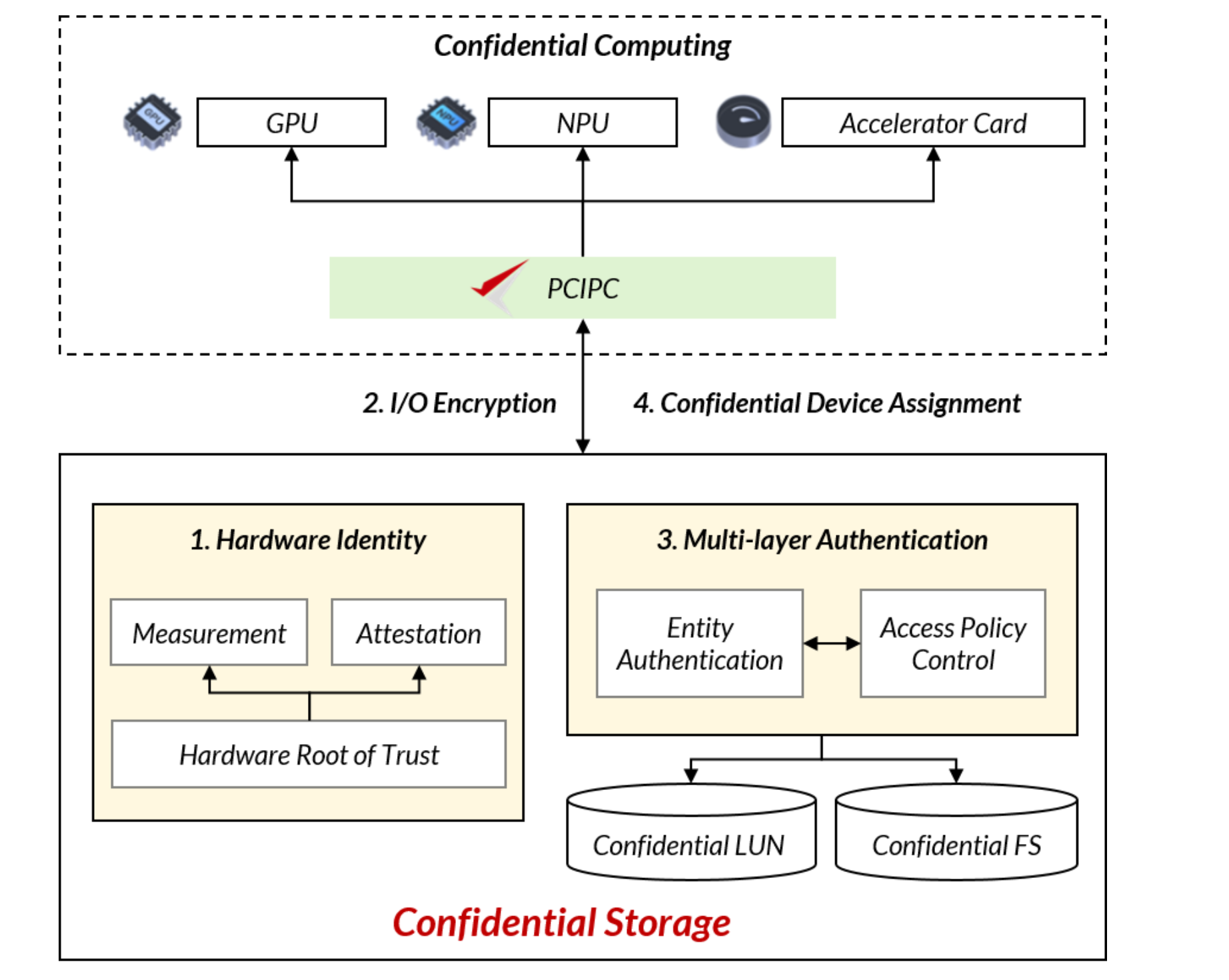

为应对存储架构演进所带来的安全挑战,我们提出了机密存储(Confidential Storage)的理念与方案,旨在通过硬件层面的安全增强机制,为跨信任域的数据移动提供可信保障。具体而言,依托硬件身份、链路加密、双层认证和数据直通等技术,构建覆盖多存储协议的「存储—计算」机密域,图 10 展示了机密存储的核心架构。通过计算节点、存储节点和网络的协同防护体系,既能保护存储态、传输态和运行态的数据安全,还能提升整体系统的透明性和可信性。需要注意的是,机密存储不仅可以单独实现存储的高安管理,还能与计算侧的机密计算、可信计算技术相结合,根据不同的安全目标与风险考量,形成灵活的组合方案,实现差异化的安全增强方案。

图 10 「存储—计算」机密域框架

Hardware Identity

与机密计算相似,硬件可信根(Root of Trust,RoT)也是机密存储的安全基石。存储节点通过硬件 RoT(如 TPM),不仅能够确保存储节点身份的唯一性与不可伪造性,还能结合度量启动、远程证明以及强制访问控制等机制,保障存储节点在整个生命周期内的可信性。

作为整个信任链的锚点,硬件 RoT 在存储节点启动过程中对系统固件、操作系统、驱动模块、应用程序及安全策略进行完整性度量,硬件密钥则会对这些度量结果进行签名,生成具有不可否认性的度量报告。租户可基于该报告执行远程证明,从而验证存储节点的身份与状态是否符合预期。这里的预期状态包括:存储节点按照预期版本加载软件组件、存储计算引擎按照预期逻辑执行计算任务,以及强制访问控制按照既定策略限制应用行为等。

在运行阶段,存储节点依托包括强制访问控制在内的多层安全机制,确保权限分离和多租户隔离。这些隔离措施涵盖管理隔离、网络隔离和业务隔离等多个维度。上述安全机制的执行策略同样会被硬件 RoT 持续度量和验证,从而构建起软硬件协同的信任体系,实现对存储节点全生命周期的安全保障。

I/O Encryption

在存算分离与多协议并存的架构下,链路加密是机密存储的重要安全机制,用于保护跨节点、跨网络的数据传输安全。其核心目标是确保传输过程中的机密性、完整性与抗篡改能力。机密存储主要依托传输层安全协议(Transport Layer Security,TLS)与 IP 安全协议(Internet Protocol Security,IPsec)实现这一保障。

- 传输层安全协议(TLS):提供基于传输层的加密与认证机制,核心流程包括:协商双方支持的加密算法、执行密钥交换与身份认证、采用对称加密算法进行数据加密与消息认证。通过适配块存储、文件存储和对象存储,可有效抵御链路窃听、篡改与重放攻击,确保存储节点与租户之间的安全通信;

- 网络层安全协议(IPsec):提供基于网络层的加密与认证机制,依托 IKE 协议(Internet Key Exchange )完成密钥交换与安全策略协商,并在节点之间建立安全关联( Security Association,SA),能够为多种存储协议统一提供安全通道,实现跨协议的一致性防护能力。

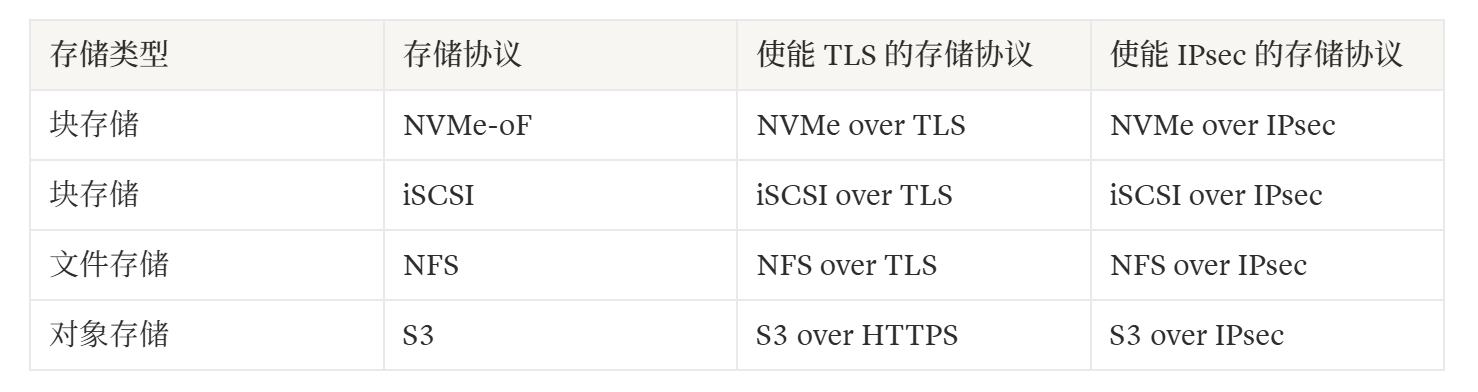

通过在存储节点原生支持 TLS 与 IPsec,机密存储不仅能够为多协议环境提供一致的链路安全保障(见下表),还减少了对上层应用的侵入性改造。此外,机密存储还通过指令集优化与硬件卸载,显著提升链路加密的性能。

Multi-layer Authentication

在存算分离与多租户架构逐渐普及的背景下,安全威胁呈现出复杂化的演进趋势。早期的攻击多集中在伪造身份以获取非法接入,这要求通信双方必须具备可靠的身份认证机制。然而,更深层次的风险在于运行环境与系统状态的劫持:即便节点持有合法证书,其固件、操作系统或安全策略也可能已遭篡改,从而出现“身份表面可信,但环境不可信”的隐患。

为应对这种威胁,机密存储提出了递进式的双层认证机制:

- 第一层聚焦于身份可信,解决“通信方是谁”的问题;

- 第二层扩展至环境可信,回答“通信方在哪里、以何种状态运行”的问题。

第一层安全保障通过 TLS 与 IPsec 的证书认证机制,通信双方可利用数字证书确保存储节点与租户身份的唯一性与不可伪造性,从而有效抵御冒充攻击与非法接入。

第二层安全保障依托远程证明机制,除了验证身份,还需对通信双方的运行环境与系统状态进行度量与验证。例如,通信双方可交换由各自硬件 RoT 生成的度量报告,以确认证书对应的实体确实处于可信环境中,并运行在预期的固件、操作系统与安全策略之上。

此外,该认证体系支持支持单向认证与双向认证两种模式:在安全敏感度较低的场景下,可以由租户验证存储节点的身份;在高安全场景下,则必须启用双向认证,确保存储节点与租户双方均处于可信状态,从而抵御更高级别的攻击。

Confidential Device Assignment

数据需在计算节点与存储节点间高效传输,传统虚拟化 I/O 依赖宿主机内核与中间层转发,既带来频繁拷贝和上下文切换造成的性能损耗,也因中间层可能被篡改而增加数据泄露与篡改的风险。

为了解决这一问题,机密存储与计算侧 CoDA 框架相结合,实现「存储—计算」机密域的高性能数据传输,在不牺牲安全性的前提下,实现了接近裸机的网络吞吐和延迟性能。

具体而言,CoDA 通过 PF 驱动转发机制,支持基于 SRIOV VF 粒度的设备直通,实现在虚机内调用 VF 级的设备接口能力,具有高性能、高安全、高易用的特点。

除此之外,机密存储还将机密域扩展到存储节点之间,通过协议加密、阵列加密和复制链路加密,借助数据直通和硬件卸载,实现不同存储节点之间的安全备份以及备份数据的高效存取。

Enjoy Reading This Article?

Here are some more articles you might like to read next: